Penetrationstest

Wir prüfen die Sicherheit Ihrer (Software)Anwendungen und Webapplikationen. Dabei werden Methoden und Werkzeuge verwendet, die auch ein externer Angreifer („Hacker“) anwenden würde.

So können Sie Cyberattacken wirkungsvoll verhindern

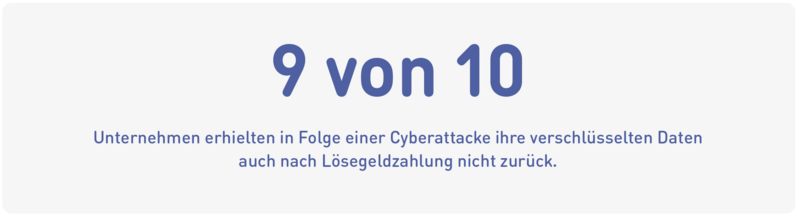

Im Jahr 2021 nahm die Zahl neuer Schadprogrammvarianten durchschnittlich um mehr als 349.000 zu – und das täglich. Folgen einer erfolgreichen Cyberattacke können finanzielle Schäden, Imageverlust, aber auch Sanktionen der Aufsichtsbehörde sein. Um Schäden abzuwehren, müssen bestehende Lücken aufgedeckt werden.

Ruhiger schlafen und Angreifenden einen Schritt voraus sein!

Bei einem Penetrationstest identifizieren IT-Sicherheitsexperten die durch das Internet erreichbaren Systeme, simulieren Cyberattacken auf die gewünschten Systeme, decken bestehende Schwachstellen auf und bewerten das potenzielle Schadensausmaß. Die Ergebnisse der Simulation werden anschließend in einem präzisen Bericht zusammengetragen, woraus sich Handlungsempfehlungen zur Schließung von Lücken und Schwachstellen definieren.

5 effektive Schritte, um Schwachstellen zu identifizieren:

Wir beraten Sie bundesweit und in allen Branchen, so wie es bereits unsere Kunden schätzen.

Die richtige Mischung – automatisiertes Scanning und individuelle Prüfung

Die Abwehr von Schäden und der wirtschaftliche Fortbestand Ihrer Organisation liegt bei uns in den richtigen Händen. Daher unterstützen wir Sie bei der Verhinderung von Cyberattacken durch individuelle Beratungs- und Dienstleistungsangebote.

Neue Schadprogramm-Varianten: 144 Mio. (Vorjahr:117,4 Mio.)

Webseiten-Check

(Web-)Anwendungen werden entlang gängiger Angriffsvektoren automatisiert gescannt. Der Ergebnisbericht liefert erste wichtige Hinweise zu bestehenden Lücken und Schwachstellen.

OSINT

OSINT (Open Source Intelligence) kann einem Penetrationstest vorausgehen, oder Teil eines solchen sein. Hier werden angreifbare Systeme durch eine Web-Recherche identifiziert.

Penetrationstest

1. Initiale Bedrohungs- und Risikoanalyse

2. Gemeinsame und individuelle Festlegung des Umfangs

3. Die identifizierten Systeme und Anwendungen werden einem tiefgehenden Penetrationstest unterzogen (in Absprache und nach vorheriger Ankündigung)

4. Gefundene Lücken und Schwachstellen werden in einem detaillierten Ergebnisbericht zusammengefasst

5. Präsentation des Ergebnisberichts

Optional: Planung notwendige Folgemaßnahmen und beratende Unterstützung bei deren Umsetzung Empfohlen: Check-up zur Überprüfung der Wirksamkeit der umgesetzten Maßnahmen

Ihre Mitarbeitenden können Cyberattacken abwehren, sie aber gleichermaßen provozieren. Beim Aufbau Ihrer Human-Firewall können unsere Expertinnen und Experten Sie mit regelmäßigen Security-Awareness-Trainings unterstützen.

Aktuelle Cloud- & Cyber-Security-News & -Termine

Die KI-VO: Was die neue KI-Verordnung für Unternehmen und Bürger bedeutet

Die neue KI-Verordnung (KI-VO) der EU tritt am 1. August 2024 in Kraft. Was bedeutet das für Unternehmen und Bürger? Erfahren Sie alles über die Übergangsfristen, Risikoklassen und die strengen Anforderungen an Hochrisiko-KI-Systeme.

Künstliche Intelligenz im Gesundheitswesen – Vom Hype auf dem Weg zu konkretem Nutzen

Nach dem Start des KI-Dienstes ChatGPT im November 2022 hat das Angebot innerhalb von nur zwei Monaten mehr als 100 Millionen Menschen erreicht.

Webinar: Krankenhauszukunftsgesetz - IT-Sicherheit fördern lassen

Seit Januar 2021 können Krankenhäuser Förderanträge schreiben – Althammer & Kill unterstützt Krankenhäuser und IT-Dienstleister bei der Antragsstellung und Umsetzung.

Webinar: KHZG - digitale Kommunikation fördern lassen

Die Digitalisierung soll in den Krankenhäusern vorangetrieben werden, um die Versorgung von Patienten zu verbessern und gleichzeitig die IT-Sicherheit erhöhen.

Webinar: Security Awareness: Der Weg zur Human Firewall

Menschen können ein effektiver Schutz gegen Angriffe sein, wenn sie die Bedrohung kennen. Wenn nicht können sie jedoch die Schwachstelle sein, die Angreifende ausnutzen. Wir zeigen, wie Sie Mitarbeitende sensibilisieren.

Sie haben Interesse an unserer Cloud-Cyber-Security Beratung?

Kontaktieren Sie uns gerne, wenn Sie Fragen haben oder Unterstützung zum Thema Cloud- & Cyber-Security benötigen. Unsere Experten stehen Ihnen jederzeit zur Verfügung. Informationen zum Umgang mit Ihren Daten können Sie unseren Datenschutzhinweisen entnehmen.