Informationssicherheit in Krankenhäusern (B3S)

Eine Universitätsklinik ist Mitte 2021 Opfer eines Hackerattacke geworden. Was bei einem normalen Unternehmen zu Produktionsausfällen geführt hätte, hinterlässt in einem KRITIS-Unternehmen deutlich schwerwiegendere Spuren: Operationen waren nicht mehr möglich, die Notaufnahme musste schließen, der Regelbetrieb war einige Tage lang zum Erliegen gekommen.

Änderung des SGB V – IT-Sicherheit in Krankenhäusern

Mit der Änderung des fünften Sozialgesetzbuches (SGB V) entstehen neue Anforderungen an die IT-Sicherheit in Krankenhäusern. Seit dem 1. Januar 2022 sind Krankenhäuser verpflichtet, angemessene technische und organisatorische Maßnahmen zu ergreifen, die gemäß dem Stand der Technik geeignet sind um Störungen der Verfügbarkeit, Integrität und Vertraulichkeit sowie weiterer Schutzziele zu vermeiden. Hierzu stehen den Krankenhäusern verschiedene Standards zur Verfügung.

Besonders geeignet ist der „Branchenspezifischer Sicherheitsstandard für die Gesundheitsversorgung im Krankenhaus“, herausgegeben von der Deutschen Krankenhausgesellschaft (DKG). Im Oktober 2019 hat das Bundesamt für Sicherheit in der Informationstechnik (BSI) im Sinne des BSI-Gesetzes diesen Standard in die Liste der branchenspezifischen Sicherheitsstandards (B3S) aufgenommen.

Wie sollte der Änderung begegnet werden?

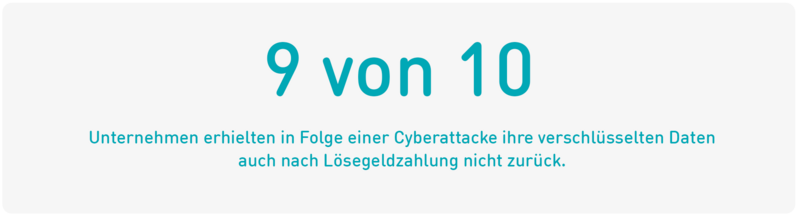

Cyberattacken, die für „normale“ Unternehmen ärgerlich bis hin zu existenzgefährdend sind, sind für Krankenhäuser bzw. deren Patientinnen und Patienten lebensgefährlich. Insofern ist es richtig und wichtig, dass der IT-Sicherheit von allen Krankenhäusern mehr Aufmerksamkeit gewidmet wird.

Wenn nicht bereits geschehen, sollte zeitnah mit dem Aufbau eines Informationssicherheitsmanagementsystems (ISMS) unter Berücksichtigung des krankenhausspezifischen B3S-Standards begonnen werden. Für Krankenhäuser, die bereits ein dokumentiertes ISMS vorweisen können, sollte geprüft werden, ob dieses mit den Anforderungen des Branchenstandards entspricht. Abweichungen sind zu eliminieren. Grundsätzlich unterscheidet sich der Aufbau eines ISMS nach B3S nicht von anderen. Jedes ISMS besteht aus:

Unser Leistungsversprechen

Die Informationssicherheit ist ein zentrales Element des betrieblichen Risikomanagements. Es gilt, die wesentlichen Anforderungen an Vertraulichkeit, Integrität und Verfügbarkeit von Daten zu gewährleisten. Wir koordinieren für Sie alle Maßnahmen der Informationssicherheit in Ihrer Organisation.

Zur dauerhaften Sicherstellung der Informationssicherheit ist die Einführung und der Aufbau eines Informationssicherheitsmanagementsystem (ISMS) notwendig. Ziel ist es, Verfahren und Regelungen des Informationssicherheitsverbundes zentral und übersichtlich festzuhalten und zu dokumentieren.

In Zeiten von Cloud-Computing, KI und der weltweiten Vernetzung spielt die Informationssicherheit in Organisationen eine zentrale Rolle. Der Nachweis sicherer Systeme sorgt für Vertrauen und macht es Angreifern schwerer, geheime und sensible Informationen zu erhalten.

Security Awareness Training

Virenscanner und Firewalls allein können Angriffe auf Ihre Organisation nicht vollständig erkennen. Wir unterstützen Ihre Mitarbeitenden bei der Erkennung betrügerischer E-Mails durch Simulation realistischer Angriffe. Als Datentreuhänder behandeln wir alle Analysen und Ergebnisse vertrauensvoll und begleiten Sie bei der Durchführung von Security Awareness-Kampagnen.

In welcher Beziehung steht das Krankenhauszukunftsgesetz mit der Änderung des SGB V?

Der Bund plant, das Digitalisierungsniveau und die technische Ausstattung der Krankenhäuser durch umfangreiche Mittel deutlich zu verbessern. Anders als der Krankenhausstrukturfonds richtet sich dieses Angebot auch an Nicht-KRITIS-Häuser.

In diesem Zuge soll die Digitalisierung in den Krankenhäusern und Hochschulkliniken weiter vorangetrieben, die medizinische Versorgung sowie die Souveränität und Selbstbestimmung der Patientinnen und Patienten verbessert, die Versorgungsqualität langfristig sichergestellt und den Mitarbeiterinnen und Mitarbeitern neue Perspektiven eröffnet werden.

Fördertatbestand 10

Fördertatbestand 10

Im Bereich der IT-Sicherheit fördert der Bund u. a. folgende Vorhaben zur Verbesserung der IT-Sicherheit:

Der Gesetzgeber trägt somit der besonderen Bedeutung von sicheren Anwendungen und Systemen in besonders relevanten und kritischen Bereichen Rechnung.

Unser Leistungsangebot zum Fördertatbestand 10

Aufbau Informationssicherheitsmanagement nach ISO 27001, B3S und IT-Grundschutz

Wir helfen Krankenhäusern und Hochschulkliniken bei der Einführung und dem Aufbau von Informationssicherheitsmanagementsystemen nach ISO 27001, dem Branchenstandard B3S bzw. nach IT-Grundschutz.

Security Awareness-Kampagnen

Sind Ihre Mitarbeitenden ausreichend auf Cyber-Attacken sensibilisiert?

Wir führen Phishing-Simulationen durch, werten die Ergebnisse aus und implementieren anschließend nachhaltige Schulungs- und Sensibilisierungsmaßnahmen. Mittels unser eigens entwickelten E-Learning-Plattform "LearnBase" können Sie Ihre Mitarbeitenden unkompliziert und zeitlich flexibel mit den wichtigsten Grundlagen der Informationssicherheit vertraut machen und Gefahrenpotenziale minimieren.

Penetrationstest und Security Assessment

Wie sicher sind Ihre eingesetzten Systeme und Anwendungen? Häufig ist diese Frage schwierig zu beantworten. Wir führen in Absprache mit Ihnen simulierte Hacking-Angriffe durch und decken so Schwachstellen und Lücken innerhalb der Systeme auf. Zusätzlich geben wir Ihnen Maßnahmen an die Hand, um Ihre Systeme und Anwendungen sicher zu konfigurieren. Schließen Sie so die Tore für böswillige Angreifer.

IT-Notfallmanagementsysteme und Business Continuity Management

Sind Sie in der Lage rechtzeitig und mit den notwendigen Maßnahmen auf IT- und Sicherheitsvorfälle zu reagieren? Insbesondere im Krankenhausumfeld müssen die Abläufe Tag und Nacht funktionieren – klappt dies nicht, besteht Gefahr für Leib und Leben. Wir helfen Ihnen dabei, ein stichhaltiges und wirksames IT-Notfallmanagement nach BSI 200-4 aufzubauen und zu etablieren.

Anmerkung: Anders als bei den übrigen Fördertatbeständen (1-9 + 11) richtet sich der Fördertatbestand 10 ausschließlich an nicht-KRITIS-Häuser. Gerne unterstützen wir mit unserer Expertise auch Krankenhäuser, die unter die KRITIS-Verordnung fallen, bei den oben genannten Punkten außerhalb des KHZG.

Fördertatbestände 1-9 + 11

Unser Leistungsangebot für die Fördertatbestände 1-9 + 11

Berechtigungskonzept und Sicherheitsarchitektur

Sind Sie im Begriff, neue IT-Systeme und Dienste einzuführen? Das KHZG fördert diese Vorhaben, verlangt jedoch einen genauen Blick auf die IT-Sicherheit. Wir erstellen mit Ihnen ein stichhaltiges Berechtigungskonzept und überprüfen die Sicherheitsarchitekturen bei Ihnen und Ihren IT-Dienstleistern auf Angemessenheit und Wirksamkeit.

Sicherheitskonfiguration und Penetrationstests

Wir prüfen für Sie die Sicherheitskonfiguration und unterziehen Anwendungen, Systemen und Software einen Penetrationstest. Sollten Schwachstellen enthalten sein, können Sie diese vor Einführung abstellen und Ihren Mitarbeitenden und Patienten somit einen hohen Schutz Ihrer sensiblen Daten gewährleisten.

Risikomanagement und Datenschutz-Folgenabschätzung

Welches Risiko geht von eingesetzten Anwendungen und Systemen aus, in denen Sie kritische Informationen wie z. B. Patientendaten verarbeiten? Angelehnt an den gültigen Standards ISO 27001 und B3S führen wir eine detaillierte Risikoabschätzung durch und überprüfen Ihre getroffenen technischen und organisatorischen Maßnahmen auf Angemessenheit und Wirksamkeit. Diese Arbeit macht sich gleich doppelt bezahlt: Zum einen minimieren Sie so das Risiko für Sicherheitsvorfälle und zum anderen wirkt dies auf die Durchführung einer gesetzlich vorgeschriebenen Datenschutz-Folgenabschätzung im Rahmen des Datenschutzes ein.

Krankenhäuser und Hochschulkliniken sowie eingesetzte IT-Dienstleister können sich darauf verlassen, dass wir als IT-Sicherheitsexperten im Rahmen des Krankenhauszukunftsgesetz und darüber hinaus pragmatisch und wirksam beraten. Damit helfen wir Ihnen, sich ganz auf die optimale Versorgung Ihrer Patienten zu konzentrieren und das Thema IT-Sicherheit in erfahrene Hände zu geben. Unsere IT-Sicherheitsexperten sind nach § 21 Absatz 5 Satz 1 Krankenhausstrukturfonds-Verordnung (KHSFV) dazu berechtigt, im Rahmen des Krankenhauszukunftsgesetzes für Sie tätig zu werden!

Fördertatbestände 1-9 + 11

Neben der Verbesserung der IT- und Cybersicherheit in Krankenhäusern und Hochschulkliniken existieren 10 weitere Fördertatbestände. Damit diese in förderfähigen Projekten umgesetzt werden können, verlangt der Gesetzgeber, dass mindestens 15% der jeweiligen Fördersumme (pro Fördertatbestand) in die Verbesserung der Informationssicherheit investiert werden. Folgende Auflistung gibt einen Überblick über die Fördertatbestände 1-9 + 11:

Fördertatbestand 1

Anpassung der technischen / informationstechnischen Ausstattung der Notaufnahmen eines Krankenhauses an den jeweils aktuellen Stand der Technik

Fördertatbestand 2

Patientenportale

Fördertatbestand 3

Digitale Pflege- und Behandlungsdokumentation

Fördertatbestand 4

Einrichtung von teil- oder voll automatisierten klinischen Entscheidungsunterstützungssystemen

Fördertatbestand 5

Digitales Medikationsmanagement

Fördertatbestand 6

Digitale Leistungsanforderung

Fördertatbestand 7

Leistungsabstimmung und Cloud-Computing-Systeme

Fördertatbestand 8

Digitales Versorgungsnachweissystem für Betten zur Verbesserung der Zusammenarbeit zwischen Krankenhäusern und anderen Versorgungseinrichtungen

Fördertatbestand 9

Informationstechnische, Kommunikationstechnische und robotikbasierte Anlagen, Systeme oder Verfahren und telemedizinische Netzwerke

Fördertatbestand 11

Anpassung von Patientenzimmern an die besonderen Behandlungsformen im Falle einer Epidemie

Sie haben Fragen zur IT-Sicherheit in Krankenhäusern?

Kontaktieren Sie uns gerne, wenn Sie Fragen oder Unterstützung zu diesem Thema benötigen.

Unsere Experten stehen Ihnen jederzeit zur Verfügung. Informationen zum Umgang mit Ihren Daten können Sie unseren Datenschutzhinweisen entnehmen.